Mundarija:

- Muallif John Day day@howwhatproduce.com.

- Public 2024-01-30 13:26.

- Oxirgi o'zgartirilgan 2025-01-23 15:14.

Bu ko'rsatmaning maqsadi - zaxira nusxalarini va yangilanishlarni amalga oshirish uchun Raspberry Pi -dan masofaviy bulutli serverga (va aksincha) avtomatik va xavfsiz ulanishni ko'rsatish. Buning uchun siz SSH kalit juftlarini ishlatasiz. parollarni eslab qolish va xavfsizroq aloqani ta'minlash zarurligini bartaraf etish.

(CAVEAT - Agar siz Linux ruxsatnomalarini sozlashni bilmasangiz, buni qilmang, aks holda siz tizimlaringizni xakerlar hujumiga qarshi himoyasizroq qilib qo'yasiz.)

Talablar

1. Putty -da ko'rganingizdek, buyruq qatori interfeysi (CLI) bilan Raspberry Pi.

2. CLI yordamida OVH yoki DigitalOcean tomonidan boshqariladigan masofaviy bulutli serverga kirish.

3. Putty va PuttyGen o'rnatilgan Windows noutbuk yoki shaxsiy kompyuter.

Taxminlar

1. Siz Linux buyruqlari haqida bir oz ma'lumotga egasiz

2. Siz masofaviy serveringizga an'anaviy qo'lda ishlov berish yordamida kirishingiz mumkin, masalan. FTP.

3. Windows kompyuteringizga PuttyGen -ni oldindan o'rnatgan bo'lasiz

Qadamlar

Xulosa qilib aytganda - 1 -rasmga qarang

a) Windows kompyuteringizda PuttyGen yordamida shaxsiy PPK faylini yarating

b) Windows kompyuteringizda PuttyGen yordamida umumiy PPK faylini yarating (bu a -bosqichda avtomatik tarzda amalga oshiriladi)

b) Windows kompyuteringizda ochiq kalitni Windows kompyuteringizdan uzoq bulutli serverga nusxalash

d) Windows kompyuteringizda PuttyGen -dan foydalanib, shaxsiy PPK faylini OpenSSH kalitiga aylantiring

e) OpenSSH kalitini Windows kompyuteringizdan Raspberry Pi -ga nusxalash

f) Raspberry Pi -dan masofaviy serveringizga kirishni va fayl uzatishni tekshiring

1 -qadam: A) shaxsiy PPK faylini yaratish, B) ochiq kalitni yaratish va C) uni masofaviy serverga nusxalash

Shaxsiy PPK faylini yaratish uchun Windows kompyuteringizda PuttyGen -ni oching. PuttyGen -ga Windows vazifalar panelidagi macun belgisini o'ng tugmasini bosib kirishingiz mumkin. PuttyGen menyusidan tugmachani tanlang, so'ng kalit juftini yarating, SSH2 -RSA tugmachasini tanlang. Shaxsiy kalitni yaratishda sizga parolni o'rnatish so'raladi va agar siz parolni o'rnatgan bo'lsangiz, uni keyingi operatsiyalar paytida so'rashadi. Maxfiy kalitni shaxsiy kompyuteringizda xavfsiz joyda saqlang. Shunda siz 2 -rasmda ko'rsatilgandek oyna oynasida ochiq kalitni ko'rasiz.

Keyin, ochiq kalitni masofaviy bulutli serverga o'tkazamiz. Putty yordamida masofaviy bulutli serverda Putty sessiyasini oching. Aytaylik, siz remoteuser1 sifatida kirgansiz, keyin CLI bulutli serverida quyidagilarni bajaring

cd /home /remoteuser1 (agar bo'lmasa) mkdir.ssh

nano.ssh/Author_keys (Siz bo'sh ekranni ko'rasiz - 2 -rasmda ko'rsatilgan ochiq kalitni joylashtiring va keyin bu faylni saqlang va yoping)

chmod 0700.ssh

chmod 0600 /home/remoteuser1/.ssh/authorized_keys

2 -qadam: D) Maxsus PPK faylini OpenSSH kalitiga aylantirish va E) Raspberry Pi -ga nusxalash

Maxfiy kalitni OpenSSH -ga aylantirish uchun PuttyGen -ni oching, keyin ochilgan maxfiy kalitni oching - menyudagi Konversiyalar -ga o'ting va OpenSSH -ni eksport -ni tanlang - iltimos, siz yaratgan fayl turiga.key tugmasi o'rnatilganligiga ishonch hosil qiling. Uni xavfsiz joyda saqlang, keyin Raspberry Pi -ga kirish uchun macun seansini oching. Kalit faylini Raspberry Pi -ga kirgan foydalanuvchi hisobining Raspberry Pi -dagi uy katalogiga nusxalash. Kalit pitobot.key deb nomlanganini ayting va quyidagi amallarni bajaring:

cd /home /pi

sudo mv pitobot.key/home/pi/

sudo chmod 600 pitobot.key

Endi siz o'rnatishingiz muvaffaqiyatli bo'lganligini tekshirishga tayyormiz - Shunga qaramay, bu Pi -dan qilingan. Esingizda bo'lsin, remoteuser1 - bu uy katalogida ochiq kalit saqlangan masofaviy bulutli serverdagi hisob va ipadress - bu uzoq bulutli serverning IP -manzili.

Birinchidan, Raspberry Pi -dan, Putty -dan foydalanib, masofaviy bulutli serverga kiramiz. Raspberry PI CLI -ga quyidagi buyruqlarni kiriting. (Agar siz shaxsiy kalit yaratganingizda parolni o'rnatgan bo'lsangiz, hozir sizdan so'raladi.)

sudo ssh -i /home/pi/pitobot.key remoteuser1@ipaddress

Bu sizni remoteuser1 uy katalogidagi uzoq bulutli serverning CLI -ga kiritadi. "Chiqish" ni yozish orqali; siz Raspberry Pi CLI -ga qaytasiz.

Keyin, fayllarni uzoq bulutli serverdan Raspberry Pi -ga o'tkazishga harakat qiling. Quyidagi buyruqlardan foydalaning: (Agar siz shaxsiy kalitni yaratishda parolni o'rnatgan bo'lsangiz, hozir sizdan so'raladi.)

sudo scp -i /home/pi/pitobot.key remoteuser1@ipaddress: //var/www/html/*.*/home/pi/

Bu barcha fayllarni uzoq serverdagi/var/www/html/papkasidan Raspberry Pi -dagi/home/pi/papkasiga o'tkazadi. (Ikki nuqta juda muhim) Siz, albatta, buyruqlar tartibini o'zgartirishingiz va fayllarni Pi dan uzoq serverga o'tkazishingiz mumkin.

3 -qadam: Xavfsizlik masalalari

SSH kalit juftligi xavfsizlikni yaxshilasa -da, quyidagilarni e'tiborga oling.

1. SSH kalit juftlari yoqilgan bo'lsa, foydalanuvchilarning masofaviy serverga to'g'ridan -to'g'ri kirish imkoniyatini o'chirib tashlashni o'ylab ko'rishingiz kerak (Siz ham xuddi shu kalit juftlik yordamida Windows -dagi Putty tugmachalari yordamida o'z serverlaringizga kirishingiz mumkin. Pi -ga kiring). Ehtiyot bo'ling, agar siz buni tanlasangiz va katta portlashga yondashmasangiz. Buning uchun ssh konfiguratsiya faylidagi bir nechta konfiguratsiyalarni o'chirib qo'yishingiz kerak. Buni qilishda juda ehtiyot bo'ling. Buyruqlar

nano/etc/ssh/sshd_config

Va fayl ichida quyidagi o'zgarishlarni amalga oshiring

Parolni tasdiqlash raqami

PAM raqamidan foydalaning

Saqlash, chiqish va keyin SSHni systemctl restart ssh orqali qayta ishga tushirish (Bu Debian uchun. Turli Linux tarqatish tizimlarida boshqacha bo'lishi mumkin)

2) Barcha kalitlarni xavfsiz saqlang, aks holda siz ma'lumotlarning buzilishi yoki serveringizga kira olmasligingiz mumkin. Men ularni bitwarden.com kabi xavfsiz omborda saqlashni va kirishni boshqarish siyosati orqali unga kirishni cheklashni maslahat beraman.

3) Parolni ishlatish xavfsizlikni yaxshilaydi, lekin u cron ishlarini avtomatlashtirishni qiyinlashtirishi mumkin. Bu va boshqa xususiyatlardan foydalanish to'g'risidagi qaror tavakkalchilikni aniqlash orqali aniqlanishi kerak, masalan, agar siz shaxsiy ma'lumotlarni qayta ishlayotgan bo'lsangiz, sizga katta / mutanosib boshqaruvlar kerak bo'ladi.

Tavsiya:

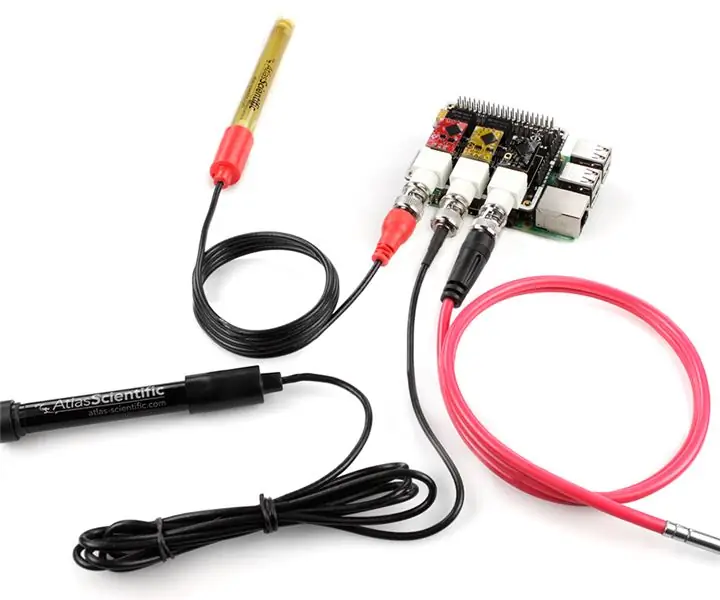

PASPBERRY PI uchun bir nechta sensorlar ulanishi: 6 qadam (rasmlar bilan)

RASPBERRY PI ga KO'P SENSORLARNI ULASH: Ushbu loyihada biz Atlas Scientific kompaniyasining uchta EZO datchiklarini (pH, erigan kislorod va harorat) Raspberry Pi 3B+ga ulaymiz. Raspberry Pi -ga simlarni ulashning o'rniga, biz Whitebox Labs Tentacle T3 qalqonidan foydalanamiz. T

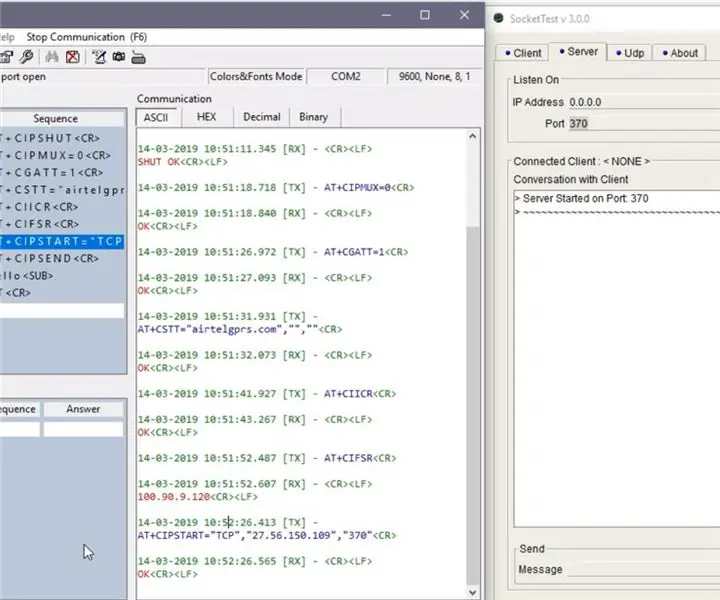

GPRS orqali TCP/IP ulanishi: SIM900A moduli yordamida serverga ma'lumotlarni qanday yuborish mumkin: 4 qadam

GPRS orqali TCP/IP ulanishi: SIM900A moduli yordamida serverga ma'lumotlarni qanday yuborish kerak: Ushbu qo'llanmada men sizga sim900 moduli yordamida TCP serveriga ma'lumotlarni qanday yuborish haqida aytib beraman. Shuningdek, biz serverdan mijozga ma'lumotlarni qanday qabul qilishni bilib olamiz (GSM moduli)

Telefon va gadjetni qanday xavfsiz va xavfsiz saqlash kerak: 4 qadam

Telefoningiz va gadjetingizni qanday himoyalash va himoya qilish kerak: deyarli hamma narsani yo'qotgan odamdan (albatta, bo'rttirib aytilgan) .Shunday qilib, tan olish vaqti, mening oldingi gapimda aytilganidek, men juda ahmoqman. Agar menga biror narsa bog'lanmagan bo'lsa, men uni noto'g'ri joyiga qo'yib yuborishim mumkin, bir joyda unutishim mumkin

OrangeBOX: OrangePI asosidagi xavfsiz zaxira qurilmasi: 5 qadam

OrangeBOX: OrangePI-ga asoslangan xavfsiz zaxira qurilmasi: OrangeBOX-bu har qanday server uchun masofaviy saqlash uchun zaxira qutisi. Sizning serveringiz infektsiyalanishi, buzilishi, o'chirilishi mumkin va sizning barcha ma'lumotlaringiz hali OrangeBOX -da saqlanadi va kim sizga zaxira qurilmasi kabi imkonsiz vazifani yoqtirmaydi

O'zingizning Pi -ni bulutli serverga aylantiring!: 19 qadam (rasmlar bilan)

O'zingizning Pi -ni (mahalliy) bulutli serverga aylantiring!: Hujjatlar va fotosuratlar va musiqalarni shaxsiy Pi Cloud serverida saqlang va ularga kiring! Eng yaxshi tomoni: agar siz Internet ishlamay qolsa (yoki siz uzoq joyda bo'lsangiz va Vikipediyaga kirishni xohlasangiz) undan foydalanishingiz mumkin. Hey, va agar sizning do'stingiz bitta va birinchisini olsa