Mundarija:

- 1 -qadam: materiallar

- 2 -qadam: Wi -Fi kirish nuqtasini sozlash - 1 -qism - Wi -Fi uchun statik IP -manzil

- 3 -qadam: Wi -Fi kirish nuqtasini sozlash - 2 -qism - Hostapd konfiguratsiyasi

- 4 -qadam: DNSMasq konfiguratsiyasi va IP -yo'naltirish

- 5 -qadam: OpenVPNni sozlash va VPN xizmat ko'rsatuvchi provayderini sozlash

- Muallif John Day day@howwhatproduce.com.

- Public 2024-01-30 13:26.

- Oxirgi o'zgartirilgan 2025-01-23 15:14.

Bizning hayotimiz tobora ko'proq osmondagi ulkan bulutga - Internetga yuborilgani sayin, shaxsiy Internet sarguzashtlarida xavfsiz va maxfiy qolish qiyinlashmoqda. Maxfiy ma'lumotlarga kirasizmi, maxfiy bo'lishni xohlaysizmi, tarmog'ingiz qayerda yoki nimani ko'rishingiz mumkinligi chegaralarini chetlab o'tishga harakat qilasizmi yoki xavfsizroq ko'rish tajribasini xohlaysizmi, men xavfsiz bo'lish uchun eshitadigan eng keng tarqalgan maslahat. Internetda virtual xususiy tarmoqdan (yoki qisqacha VPN) foydalanish kerak.

VPN bitta paketda ikkita ajoyib xizmatni taklif qiladi, chunki ular orqali yuborilgan barcha ma'lumot paketlarini shifrlaydi va siz ulanish uchun ishlatadigan mashina uchun VPN bilan bir tarmoqdagi masofaviy xizmatlarni amalga oshiradi. Agar mening VPN serverim Germaniyada bo'lsa va men Avstraliyadagi noutbukdan VPN -ga ulansam, endi mening noutbukda Germaniyadan IP -manzil bo'ladi!

Eng mashhur VPN xizmatlari bilan bog'liq muhim nuqta shundaki, ko'p turdagi qurilmalar VPN mijozidan foydalanishga sozlanmagan yoki VPN mijozi mavjud bo'lmagan holatlarda bo'ladi. Shunday qilib, biz o'z qurilmalarimizni VPN -ga ulanishini xohlaymiz, lekin oddiy VPN -mijoz bilan ulana olmaydigan boshqa mashinalar uchun biz ularning VPN -ga ulanganligini bilmasdan ham ulanishini xohlaymiz! VPN kirish nuqtasini kiriting!

1 -qadam: materiallar

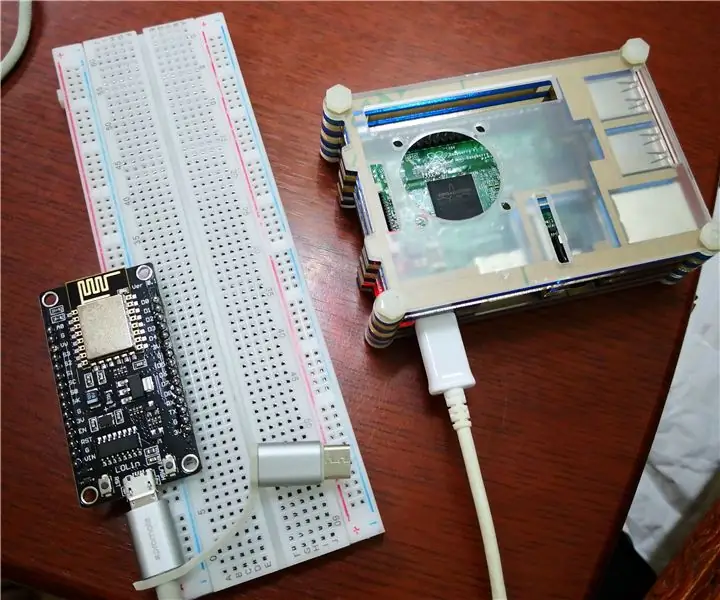

Bu loyiha uchun materiallar kam, lekin hamma narsalar talab qilinadi.

Uy yo'riqchisidan tashqari (sizda bo'lishi kerak deb o'ylayman) sizga kerak bo'ladi

- 1 ta Raspberry Pi (yaxshisi Raspberry Pi 3 yoki undan yaxshiroq, lekin u chekilgan ulanishni qo'llab -quvvatlasa, yaxshi bo'lishi kerak!)

- 1 ta Ethernet kabeli

- 1 ta Wi -Fi ulagichi (agar siz Raspberry Pi 3 dan foydalanmasangiz, u holda siz o'rnatilgan Wi -Fi -dan foydalanishingiz mumkin)

- Raspberry Pi uchun 1 5V 2ampli quvvat manbai

2 -qadam: Wi -Fi kirish nuqtasini sozlash - 1 -qism - Wi -Fi uchun statik IP -manzil

Raspberry Pi kirish nuqtasi uchun VPN ulanishini o'rnatishdan oldin, biz Pi -ni kirish nuqtasi sifatida sozlashimiz kerak. Buning uchun biz Raspberry Pi uchun hostapd va dnsmasq paketlaridan foydalanamiz. Hostapd - bu simsiz ulanish nuqtalari va autentifikatsiya serverlarini o'rnatish uchun foydalanuvchi kosmik demoni, dnsmasq esa kichik tarmoqlar va kichik tarmoq routerlari uchun tarmoq infratuzilmasini (DNS, DHCP, tarmoq yuklashi va boshqalar) ta'minlaydi.

Shunday qilib, ishga tushirishdan oldin, Pi -da ishlaydigan Raspbian OS -ning toza tasviriga ega ekanligingizga ishonch hosil qiling. Shuningdek, siz Raspberry Pi -ni yo'riqchingizga Wi -Fi emas, qattiq tarmoq orqali ulanganligiga ishonch hosil qilishni xohlaysiz! Oxir -oqibat biz Wi -Fi moduli orqali boshqa qurilmalardan ulanish so'rovlarini qabul qilamiz, shuning uchun siz yo'riqnoma bilan bir xil modul orqali bog'lanishni xohlamaysiz. Agar siz Raspberry Pi Zero yoki undan kattaroq qo'shimchani ishlatayotgan bo'lsangiz (u Wi -Fi -ga ulanmagan bo'lsa), siz hali ham Raspberry Pi -dan foydalanishingiz mumkin, sizga faqat USB Wi -Fi dongle kerak.

Raspberry Pi -ga ulangandan so'ng (SSH orqali yoki monitor bilan) uning yangilanganligini tekshiring

sudo apt-get yangilanishi

sudo apt-get upgrade

Keyin hostapd va dnsmasq -ni yuklab olishni va o'rnatishni xohlaysiz

sudo apt-get install hostapd dnsmasq

Paketlar o'rnatilgandan so'ng, ikkala dastur ham avtomatik ravishda ishga tushadi, lekin biz ularni ishga tushirishdan oldin ularning konfiguratsiyasiga o'zgartirish kiritishni xohlaymiz. Shunday qilib, biz ushbu dasturlarga bog'langan xizmatlarni to'xtatish uchun tizim nazoratiga murojaat qilamiz

sudo systemctl hostapd ni to'xtatadi

sudo systemctl stop dnsmasq

Xizmatlar to'xtatilgach, biz /etc/dhcpcd.conf dhcpcd konfiguratsiya faylidan foydalanib, o'zimizga statik IP -manzilni tayinlashni xohlaymiz.

Buni qilishdan oldin, biz statik IP -manzilni belgilashda to'g'ri interfeysga ishora qilayotganimizni tekshirmoqchimiz. Agar Raspberry Pi 3b yoki Raspberry Pi Zero W ishlatilsa, u wlan0 sifatida ko'rsatilishi kerak. Agar siz Wi -Fi dongle -dan foydalanayotgan bo'lsangiz, menimcha, Wi -Fi dongle -ni yo'riqchiga ulash, yangi IP -manzilni olish va keyin interfeysingizni topish uchun ulanishni tekshirish biroz osonroq. Siz quyidagi buyruqni bajarib interfeysingizni tekshirishingiz mumkin

ifconfig

Agar siz ushbu qadamga biriktirilgan yuqori rasmni tekshirsangiz, siz Raspberry Pi -ga tayinlangan interfeyslarni ko'rasiz (o'zgartirilgan IP -manzillar). Mening vaziyatimda wlan0 dan foydalanayapman, lekin bu sizning sozlamalaringizga bog'liq. Yuqorida aytib o'tganimdek, agar siz Wi -Fi dongle -dan foydalansangiz, tarmoqqa ulaning, ifconfig buyrug'ini bajaring va "eth0" yoki "lo" bo'lmagan IP -interfeysi kerakli interfeys bo'ladi. ishlatish.

Endi men Wi -Fi adapterim uchun qaysi interfeys ekanligini bilsam, unga dhcpcd konfiguratsiya faylida statik IP manzilini tayinlashim mumkin! Sevimli muharrirda konfiguratsiyani keltiring (men nanodan foydalanayapman).

sudo nano /etc/dhcpcd.conf

Konfiguratsiyaning pastki qismida biz quyidagi qatorlarni qo'shmoqchimiz, lekin "wlan0" ni sizning interfeysingiz nima bo'lishidan qat'iy nazar almashtiring:

wlan0 statik ip_address = 192.168.220.nohook wpa_supplicant interfeysi

Bu buyruq nima qilsa, 192.168.220.1 statik ipini o'rnatadi va wlan0 interfeysiga odatda boshqa tarmoqlarga ulanish uchun ishlatiladigan wpa_supplicant drayveriga ulanmaslikni aytadi. Biz buni (oxir -oqibat) wlan0 interfeysi orqali o'z signalimizni uzatishimiz uchun, shu tarmoqqa shu interfeys orqali ulanishimiz uchun qilamiz.

Agar siz bu o'zgarishlarni nano -dan foydalansangiz, o'zgarishlarni saqlang ctrl+x va keyin Y tugmachasini bosing va faylni saqlang va nanodan chiqing. (shuni yodda tutingki, biz bu qo'llanmada nanodan biroz chiqamiz va chiqamiz).

Nihoyat, bu o'zgarishlar kuchga kirishi uchun siz Pi -ni qayta ishga tushirishingiz yoki konfiguratsiyani qayta yuklash va bu o'zgarishlarni qo'llash uchun dhcpcd xizmatini qayta ishga tushirishingiz kerak bo'ladi.

sudo systemctl dhcpcd -ni qayta ishga tushiring

Bir oz kutib turing va keyin o'zgartirishlaringiz kuchga kirganligini tekshirish uchun ifconfig buyrug'ini qayta ishga tushiring. Qabul qilaman, ba'zida men buni sinab ko'rdim va yo'riqnoma hali ham men foydalanadigan IP -manzilda ijaraga olingan, shuning uchun u eski manzilni saqlab qoladi. Agar shunday bo'lsa, konfiguratsiyadagi hamma narsani ikki marta tekshiring va dhcpcd xizmatini qayta ishga tushiring.

Bizning Wi -Fi adapterimiz (kerak) endi statik IP -manzilga ega bo'lishi kerak!

Keyingi, hostapd va dnsmasq konfiguratsiyasi!

3 -qadam: Wi -Fi kirish nuqtasini sozlash - 2 -qism - Hostapd konfiguratsiyasi

Dhcpcd.conf o'zgarganda, hostapd bilan ishlashni boshlash vaqti keldi! Sevimli matn muharririda yangi hostapd.conf faylini yaratish bilan boshlang (men uchun yana nanoda!)

sudo nano /etc/hostapd/hostapd.conf

Konfiguratsiya faylini ochganingizda, quyidagi matnni nusxa ko'chiring va uni konfiguratsiyaga joylashtiring.

interfeysi = wlan0driver = nl80211

hw_mode = g kanal = 6 ieee80211n = 1 wmm_enabled = 0 macaddr_acl = 0 ignore_broadcast_ssid = 0

auth_algs = 1 wpa = 2 wpa_key_mgmt = WPA-PSK wpa_pairwise = TKIP rsn_pairwise = CCMP

# Wi-Fi tarmog'ining nomi va parolini siz o'zgartirishingiz kerak ssid = Pi-WifiFoLife # Tarmoq parolli iborasi wpa_passphrase = Y0uSh0uldCh@ng3M3

Siz kiritganingizdan so'ng, pastki qismida "ssid =" va "wpa_passphrase =" bo'lgan oxirgi qismni toping. Biz o'rnatayotgan wifi tarmog'i shunday nomlanadi va biz o'rnatayotgan wifi tarmog'iga ulanish uchun parol nima. SHUNI BOSHQA BUNI O'ZGARIShINI O'ZGARTIRING! Sizga ogohlantirildi.

Bundan tashqari, agar siz Wi-Fi o'rnatilgan Wi-Fi o'rniga Wi-Fi dongle-dan foydalanayotgan bo'lsangiz, konfiguratsiyaning yuqori qismidagi interfeys bo'limini wifi-dongle interfeysiga mos keladigan tarzda o'zgartirishingiz kerak bo'ladi. Wi -Fi -dongle modeliga qarab, siz drayverni o'zgartirishingiz kerak bo'ladi. Mos keluvchi Wi -Fi -dongllar, ularning tegishli drayverlari va qo'llab -quvvatlash sahifalari (asosan keng qamrovli) ro'yxati uchun men bu sahifani juda foydali deb topdim! Agar siz tiqilib qolsangiz, foydalanadigan mahsulotni qo'llab -quvvatlash sahifasini tekshiring. Yodingizda bo'lsin, agar siz ilgari o'quv qo'llanmasida Wi -Fi ulagichingiz bilan tarmoqqa ulana olgan bo'lsangiz, demak, sizning qurilmangizda biron bir joyda dongle uchun ishlaydigan haydovchi bo'lishi kerak !!!

Endi bizda yangi konfiguratsiya fayli bor, biz hostapd jarayonlariga yangi konfiguratsiya fayliga murojaat qilishni aytganimizga ishonch hosil qilishimiz kerak! quyidagidan boshlang:

sudo nano/etc/default/hostapd

Biz hozirgina ochgan fayldan # DAEMON_CONF = "" deb yozilgan qatorni toping va uni DAEMON_CONF = "/etc/hostapd/hostapd.conf" ga o'zgartiring (boshida # belgisini olib tashlaganingizga ishonch hosil qiling. maydon!)

Biz yangilashimiz kerak bo'lgan hostapd uchun yana bir konfiguratsiya fayli mavjud. Quyidagi buyruqni bajaring:

sudo nano /etc/init.d/hostapd

Bu o'zgarish deyarli avvalgisiga o'xshaydi. DAEMON_CONF = bo'limini toping va uni DAEMON_CONF =/etc/hostapd/hostapd.conf bilan almashtiring.

Keyin saqlang va o'sha fayldan chiqing!

Hostapd endi sozlangan!

4 -qadam: DNSMasq konfiguratsiyasi va IP -yo'naltirish

Hostapd hozir sozlangan bo'lsa -da (hozircha ishlamayapti), endi dnsmasq -ga o'tishimiz mumkin!

Konfiguratsiya fayllarini tahrirlashdan oldin, biz avvalgi konfiguratsiya fayllaridan birining nomini o'zgartirishimiz mumkin, chunki biz ushbu konfiguratsiya faylidan foydalanmaymiz.

Yangi fayl nomi bilan tezkor mv buyrug'ini bajarish ayyorlikni bajarishi kerak

sudo mv /etc/dnsmasq.conf /etc/dnsmasq.conf.old

Keyin yangi konfiguratsiya faylini yarating!

sudo nano /etc/dnsmasq.conf

Bunga qo'shilmasdan, men quyidagilarni nusxa ko'chirib, yangi faylga joylashtirardim

interfeysi = wlan0 # wlan0 interfeysidan foydalaning (yoki sizning simsiz interfeysingiz) server = 1.1.1.1 # Cloudfare dhcp-diapazoni = 192.168.220.50, 192.168.220.150, 12 soatlik # IP diapazoni va ijara muddati

Ushbu konfiguratsiyaning yuqori chizig'i signalni uzatish uchun foydalanadigan interfeys, o'rta chiziq - bizning domen nomlari xizmat ko'rsatuvchi provayderimiz, keyin pastki chiziq - Pi ulanadigan foydalanuvchilarga belgilanadigan IP -manzillar diapazoni. Wi -Fi tarmog'i. Davom eting va ushbu faylni saqlang, so'ng nanodan chiqing (yoki vim yoki faylni o'zgartirish uchun nima ishlatsangiz).

Keyingi, biz systctl.conf konfiguratsiya faylini simsiz interfeysga keladigan barcha trafikni chekilgan ulanish orqali yo'naltirish uchun sozlashimiz kerak.

sudo nano /etc/sysctl.conf

Ushbu konfiguratsiya fayli ichida #net.ipv4.ip_forward = 1 qatorini belgilash va bu konfiguratsiya faylidan saqlash/chiqish kifoya.

Endi biz yo'naltirishni o'rnatdik, biz simsiz interfeys (wlan0) va chekilgan interfeys (eth0) o'rtasida NAT (tarmoq manzili tarjimasi) ni o'rnatmoqchimiz. Bu barcha trafikni Wi -Fi tarmog'idan chekilgan (va oxir -oqibat VPN!) Ulanishiga yo'naltirishga yordam beradi.

NAT yo'naltirish uchun iptable -ga yangi qoida qo'shing

sudo iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

Endi qoida o'rnatildi, lekin iptable har safar Raspberry Pi qayta ishga tushirilganda tozalanadi, shuning uchun biz bu qoidani saqlashimiz kerak, shunda Pi har safar qayta ishga tushirilganda uni yuklash mumkin bo'ladi.

sudo sh -c "iptables -save> /etc/iptables.ipv4.nat"

Endi qoida saqlanadi, lekin biz har doim yuklanganligiga ishonch hosil qilish uchun Pi ning mahalliy rc.local konfiguratsiya faylini yangilashimiz kerak!

Sevimli muharrirda rc.local faylini oching

sudo nano /etc/rc.local

va 0 chiqish degan bo'limni toping

Bu satrning tepasida (uni o'chirmang!) Biz o'rnatgan NAT qoidasini qayta yuklaydigan quyidagi buyruqni qo'shing. Endi u shunday ko'rinishi kerak

iptables-tiklash </etc/iptables.ipv4.nat exit0

Ushbu faylni saqlang va undan chiqing, endi kirish nuqtasi uchun bizning barcha konfiguratsiyalarimiz bajarilishi kerak!

Biz qilishimiz kerak bo'lgan narsa - hostapd va dnsmasq xizmatlarini ishga tushirish va Raspberry Pi -ni qayta ishga tushirish!

sudo service hostapd start

sudo service dnsmasq start

Yangi APni ko'rishingiz uchun ishonch hosil qiling. Agar hamma narsa to'g'ri sozlangan bo'lsa, endi Raspberry Pi -da Wi -Fi kirish nuqtasi bo'lishi kerak! Endi pi -ni qayta ishga tushiring

sudo qayta yuklash

Keyingi, OpenVPN ulanishini o'rnatish!

5 -qadam: OpenVPNni sozlash va VPN xizmat ko'rsatuvchi provayderini sozlash

Endi bizning Pi Wi -Fi -ni uzatayotganida, openvpn -ni o'rnatish vaqti keldi! Biz apt-get install orqali openvpn-ni o'rnatishdan boshlaymiz

sudo apt -get installvvn -y ni o'rnating

Openvpn o'rnatishni tugatgandan so'ng, biz autentifikatsiya ma'lumotlarini va openvpn konfiguratsiya faylini saqlaydigan joyga o'tishimiz kerak.

cd /etc /openvpn

Biz bu erda qiladigan birinchi narsa (/etc /openvpn ichida) biz foydalanadigan VPN xizmati uchun foydalanuvchi nomi va parolni saqlaydigan matnli faylni o'rnatishdir.

sudo nano auth.txt

Bizga kerak bo'lgan narsa bu foydalanuvchi nomini va parolni saqlash, boshqa hech narsa emas.

foydalanuvchi nomi

parol

Shuni qo'shimcha qilishim kerakki, siz ulanish uchun VPN xizmati sifatida kimdan foydalanmoqchi ekanligingiz haqida tasavvurga ega bo'lishingiz kerak. Qaysi xizmat eng yaxshi yoki eng xavfsiz ekanligi borasida keng bahslar bor, shuning uchun xarid qiling va ularning sharhlarini tekshiring! Ushbu o'quv qo'llanma uchun men shaxsiy Internetga kirish (PIA) dan foydalanmoqdaman. Ular ancha arzon va juda ishonchli ekanliklari bilan tanilgan! Siz VPN -ni dunyoning deyarli har qanday yirik mintaqasida tugatadigan qilib sozlashingiz mumkin! Kanada? Rossiya? Yaponiya? Muammo emas!

Agar siz Internetga maxsus kirishni ishlatsangiz, ularda o'z saytining qulay qismi ham bor, u erda siz ushbu sozlamada foydalanishingiz mumkin bo'lgan openvpn konfiguratsiya faylining turini birlashtira olasiz! Boshqa provayderlar bilan foydalanishingiz mumkin bo'lgan openvpn konfiguratsiyalarining boshqa turlari ham bor, lekin men buni tanlashga qaror qildim.

Qaysi xizmat ko'rsatuvchi provayderni tanlasa, ulanish uchun sizga xizmat ko'rsatuvchi provayderdan openvpn ulanish fayli (fayl turi uchun.ovpn bilan tugashi kerak) kerak bo'ladi. Oddiylik uchun men Raspberry Pi -ga yuklamasdan oldin uni "connectionprofile.ovpn" deb o'zgartirdim. Pi -ga.ovpn faylini yuklaganingizda yoki uni Pi -ga o'tkazganingizda, fayl sizning Pi -da /etc /openvpn -da joylashganligiga ishonch hosil qiling.

Ochiq vpn faylini to'g'ri papkaga o'tkazgandan so'ng, biz fayl turini o'zgartirishimiz kerak, chunki openvpn.ovpn o'rniga.conf bilan tugaydigan konfiguratsiya faylini kutadi. Men buni qilganimda, men hali ham biror narsa sodir bo'lgan taqdirda, asl faylni saqlab qolishni xohlardim, shuning uchun men faqat cp buyrug'ini ishlatardim (chunki siz /etc /openvpn -da bo'lganingiz uchun, ishga tushirish uchun sudo ruxsatnomalaridan foydalanishingiz kerak bo'ladi) bu buyruq)

sudo cp /etc/openvpn/connectionprofile.ovpn /etc/openvpn/connectionprofile.conf

Openvpn profil konfiguratsiyasi yaratilganda, biz o'z hisob ma'lumotimizni tezda o'zgartirishimiz kerak, shuning uchun nanoni qayta ochish vaqti keldi!

sudo nano /etc/openvpn/connectionprofile.conf

Siz auth-user-pass qatorini topib, uni auth-user-pass auth.txt bilan almashtirishni xohlaysiz.

Bu openvpn -ga biz taqdim etgan profilni tasdiqlashda ilgari ishlatilgan hisob ma'lumotlarini olishini aytadi.

Profil konfiguratsiya faylini saqlang va undan chiqing!

Bu VPN sozlamalari uchun hamma narsa bo'lishi kerak, lekin biz VPN xizmatini avtomatik ishga tushirishdan oldin barcha konfiguratsiyamiz to'g'ri sozlanganligini tekshirmoqchimiz. VPN ulanishini tekshirish uchun quyidagi buyruqni bajaring

sudo openvpn --config "/etc/openvpn/connectionprofile.conf"

Siz bir nechta matnli aylanishni ko'rishingiz kerak, chunki Pi VPN xizmat ko'rsatuvchi provayderga ulanishga urinmoqda (umid qilamanki xato xabari yo'q!), Lekin siz oynada ishga tushirish ketma -ketligi tugaguncha uni tark etmoqchisiz. Agar siz buni ko'rsangiz, demak sizning Pi VPN xizmat ko'rsatuvchi provayderingizga ulangan! Siz terminal oynasida ctrl + c tugmalarini bosib jarayonni o'ldirishingiz mumkin.

Endi VPN ishlaydi, biz hozirgi iptables -ni tozalashimiz kerak. Buni quyidagi uchta buyruq bilan bajarishimiz mumkin

sudo iptables -Fsudo iptables -t nat -F sudo iptables -X

Biz iptables -ni o'chirib tashlaganimiz uchun, biz quyidagi buyruqni ishlatib, ushbu qo'llanmada avval tuzilgan nat qoidasini tiklashimiz kerak (bu buyruq tanish ko'rinishi kerak!)

sudo iptables -t nat -A POSTROUTING -o tun0 -j MASQUERADE

Endi biz ushbu konfiguratsiyani oldingi bosqichda yig'ilgan oldingi konfiguratsiyaga saqlashimiz mumkin. (bu buyruq ham tanish ko'rinishi kerak!)

sudo sh -c "iptables -save> /etc/iptables.ipv4.nat"

Endi NAT qoidalari o'rnatilgan, biz o'rnatgan profilni ishlatish uchun openvpn uchun standart konfiguratsiyani o'zgartirishimiz kerak. Biz buni konfiguratsiya faylini/etc/default/openvpn da tahrir qilish orqali qilamiz

sudo nano/etc/default/openvpn

#Autostart = "all" degan satrni toping, bu satrni sharhlamang va uni openvpn konfiguratsiya faylingiz nomiga o'zgartiring (albatta minus.conf!) Shunday qilib, men chiziqni autostart = deb o'zgartiraman. aloqa profili"

va keyin saqlang va ushbu konfiguratsiya faylidan chiqing!

Bu VPN sozlamalari uchun hamma narsa bo'lishi kerak! Faqat Pi -ni qayta ishga tushiring va hotspot -ga ulanish va IP -manzilingizni whatismyip.com kabi sayt orqali tekshirish orqali hamma narsa ishlayotganini tekshiring.

Ushbu konfiguratsiya yordamida, yo'riqnoma IP -manzili DNS oqimi orqali oqishi mumkin. Biz buni dhcpcd.conf fayliga havola qilinadigan DNS -ni Cloudflare kabi tashqi DNS xizmatiga yo'naltirish uchun o'zgartirishimiz mumkin!

Dhcpcd.conf faylini sevimli muharriridan oching:

sudo nano /etc/dhcpcd.conf

#Static domain_name_servers = 192.168.0.1 konfiguratsiyasidagi satrni toping, chiziqni sharhlang va uni quyidagicha o'zgartiring: statik domain_name_servers = 1.1.1.1 va konfiguratsiya faylidan saqlang/chiqing. Pi -ni yana bir bor qayta ishga tushiring va endi siz yo'riqchining IP -manzili ipleak.net orqali oshkor qilinmaganligini ikki marta tekshirishingiz mumkin.

Bilish kerak bo'lgan yana bir narsa, yo'riqchining IP -manzili, ehtimol WebRTC orqali ochilgan. WebRTC - bu barcha zamonaviy brauzerlar tomonidan tezkor xabar almashish, videokonferentsiya va audio va video oqimlarni uzatish sifatini yaxshilash uchun foydalaniladigan platforma. Ushbu platformaning yon mahsuloti shundaki, agar u belgilanmagan bo'lsa, agar siz VPN-ga ulangan bo'lsangiz, u yo'riqnoma IP-manzilini ko'rsatishi mumkin. Brauzer kengaytmalari yoki plaginlari yordamida buni oldini olishning eng oson yo'li, masalan, webrtc-leak-prevent.

Hozir hamma narsa sizning piyingizda o'rnatilgan bo'lsa, agar siz Internet -trafikingizning shifrlanganligiga ishonch hosil qilmoqchi bo'lsangiz, siz ushbu ulanish nuqtasiga ulanishingiz mumkin va sizning barcha trafikingiz VPN orqali shifrlanadi!

Umid qilamanki, siz menga ko'rsatma berishni yoqtirdingiz, endi Wi -Fi tarmog'ini xavfsiz saqlang !!

Tavsiya:

Arduino bilan SI4732 / SI4735 (FM / RDS, AM va SSB) bilan barcha tarmoqli qabul qiluvchilar: 3 qadam

SI4732 / SI4735 (FM / RDS, AM va SSB) bilan barcha tarmoqli qabul qilgich Arduino bilan: Bu hamma tarmoqli qabul qiluvchilar loyihasi. U Si4734 Arduino kutubxonasidan foydalanadi. Bu kutubxonada 20 dan ortiq misollar bor. Siz FMni RDS, mahalliy AM (MW) stantsiyasi, SW va havaskor radiostansiyalar (SSB) yordamida tinglashingiz mumkin. Bu erda barcha hujjatlar

NodeMCU, mahalliy Blynk Server va Blynk Apk bilan yopiq o'simliklarni sug'orish, sozlash nuqtasi: 3 qadam

NodeMCU, Local Blynk Server va Blynk Apk bilan yopiq o'simliklarni sug'orish, sozlash nuqtasi: Men bu loyihani qurdim, chunki men uzoq vaqt ta'tilda bo'lganimda ham yopiq o'simliklarim sog'lom bo'lishi kerak va menga bu fikr yoqadi. Internet orqali uyimda sodir bo'layotgan barcha mumkin bo'lgan narsalarni nazorat qiling yoki hech bo'lmaganda kuzatib boring

Elektron barcha fasllar, barcha bayramlar, LED sirg'alar: 8 qadam (rasmlar bilan)

Elektron barcha fasllar, barcha bayramlar, LED sirg'alar: OK, shuning uchun biz juda ilg'or sirg'alarni tayyorlamoqchimiz, bu boshlang'ich loyiha emas, men buni qilishni xohlayman, kichikroq loyihalardan boshlang va o'z mahoratingizni ishga soling. Bunga qadar Shunday qilib, birinchi navbatda .. Bizga kerak bo'ladigan narsalar. (QISMLAR) (1) L

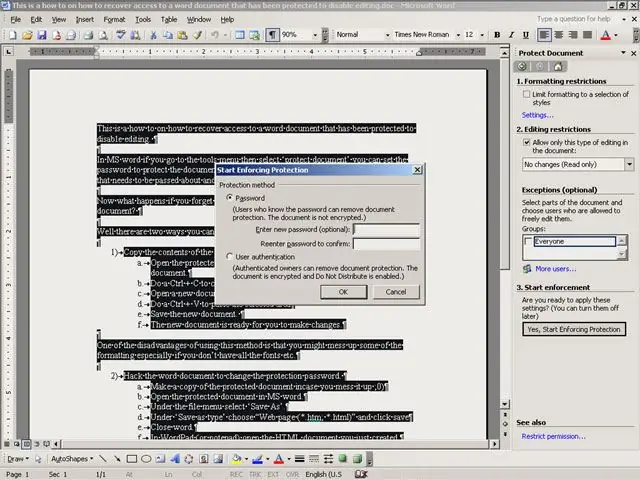

MS Word hujjatini himoyalash: 5 qadam

MS Word hujjatini himoyalash: Bu tahrirni o'chirish uchun himoyalangan so'zli hujjatga kirishni qanday tiklash mumkinligi. MS Word -da, agar siz asboblar menyusiga kirsangiz, "hujjatni himoya qilish" -ni tanlang, hujjatni tahrir qilishdan himoya qilish uchun parolni o'rnatishingiz mumkin. Foydali f

Hack Canon EOS 300D barcha linzalar bilan fokusni doimiy ravishda tasdiqlash uchun: 5 qadam (rasmlar bilan)

Canon EOS 300D -ni fokusni doimiy ravishda barcha linzalar bilan tasdiqlang: Haqiqatan ham, siz bir nechta linzalarni o'rnatish uchun turli xil adapterlardan foydalanib, buni osonlikcha qilishingiz mumkin, lekin kamerangizni doimiy ravishda o'zgartirish uchun, xuddi shunday qilish va bir nechta uchun qo'shimcha to'lov to'lamaslik haqida. adapterlar? Men 300D -ni yaxshi ko'raman, lekin menda EF/S linzalari yo'q